提到上网行为管理,最初想到的内容记录、聊天内容、邮件内容、文件传输内容、网页浏览记录等等。但是再往深里研究,对于有一定规模的局域网,内容审计的意义并不是很大,聊天几句话、浏览的几个网站都是瞬间的意识。所以,企业的对员工聊天内容的审计实在没有太大的意义。况且国内主流的QQ和微信的通讯,腾讯公司早就进行了协议改进和安全强化,加上微信QQ都可以绑定银行卡。所以,网络监控解析QQ和微信的内容,理论上已经不现实。对于企业网络管理来说,规整的上网秩序、上网内容的报表分析以及信息安全才是王道。

30

2017

10

18

2017

10

千兆上网行为管理路由器WSG-200P开箱测评

WSG-200P上网行为管理路由是一款性价比非常高的上网行为管理设备。和WSG的企业版(E系列)相比,虽然没有上网记录、域账号等功能,但是就上网行为管理和流控来说,与E系列基本是一样的,可以提供专业的上网行为管理和流控。下面让我们一起来看看WSG-200P这款企业级上网行为管理路由有哪些亮点功能吧。

10

2017

10

小型局域网一步到位的组网以及网络管理方案。

这里说的小型局域网是50台左右上网设备(电脑加手机),出口带宽不超过100兆的局域网。比较普遍的组网方案设备,路由,交换机,无线路由,对于小局域网足够了。但是对于企业,公共网络来说,管理是必不可少的。

常规小型局域网组网一般是这样的:

作者:笨小驴 | 分类:企业网络安全方案设计 | 浏览:6292 | 评论:0

作者:笨小驴 | 分类:企业网络安全方案设计 | 浏览:6292 | 评论:0

25

2017

09

上网行为管理用软件好还是硬件好?

上网行为管理网关、防火墙、路由,不管是硬件还是软件,其基本原理都是一样的。硬件产品其实就是软件包灌到硬件设备里面打包成一个整体设备。而上网行为管理、防火墙和路由的共同点,都是部署在局域网出口的,大部分都基于LINUX系统进行的定制开发。如果是软件方式,安装时需要用一台专门的服务器。所以,产品性能的指标取决于两方面:硬件配置和软件系统。那么产品的选择,主要在这两方面进行优选。以下是一些简单的介绍:

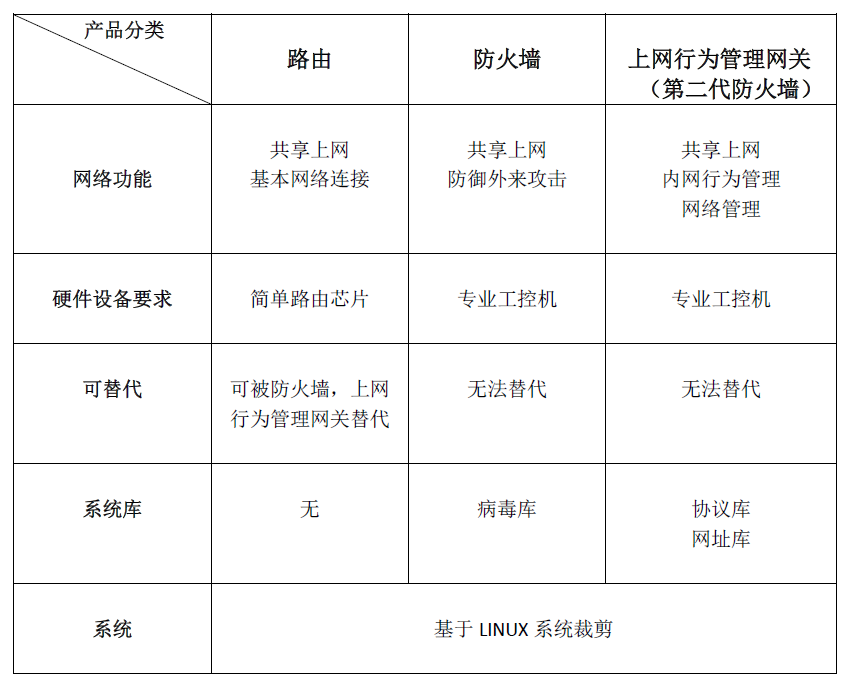

一、从软件内核角度来说,路由系统、防火墙系统、上网行为管理网关系统,都是在LINUX上裁剪开发出来的。但是这些系统各自的功能侧重点、和性能指标都是完全不一样的。如下图:

22

2017

09

上网行为管理设备网桥部署方式

这里说的网桥部署,是透明网桥部署。有的局域网环境里面,路由暂时不想被代替,那么WSG上网行为管理网关可以用网桥部署的方式接在局域网里面。

网桥模式下,只用到LAN和WAN1这两个端口。其他端口都不起作用。

WSG接在路由器(防火墙)和交换机之间。

内网交换机接在LAN口。

上层设备(路由器或者防火墙)接在WAN1口。

18

2017

09

上网行为管理设备网关部署方式

上网行为管理网关不管是在功能还是在性能上,都是完爆路由器的。随着生产力的提高,硬件设备的成本也逐步降低,普及也越来越广(例如电器的价格越来越低)。上网行为管理网关部署也将成为一个趋势,因为网关除了拥有专业路由的功能以外,还有专业的网络管理功能,和专业防火墙功能,这个都是路由硬件芯片做不到的。

那么上网行为管理设备应该如何部署呢?其实很简单,就是和路由器一样,直接把路由器的相关配置移植到行为管理设备上,把之前的路由器替换掉即可。

14

2017

09

WSG-50E上网行为管理网关评测。

WSG系列上网行为管理网关是WFilter系列上网行为管理产品的经典之作,软件系统采用了WFilter NGF企业级上网行为管理系统,而且在硬件的选型上绝不吝啬,都是优选的工控机。比如WSG-50E的D525 CPU(推荐50用户),放在其他厂商,至少都是100-200台的环境的宣传了。下面让我们一起来看看WSG-50E这款企业级上网行为管理硬件网关有哪些特殊功能吧。

1. 外观一览

第一印象就是盒子好大,比一般的路由器要大的多。开箱后,1U的铁壳机箱,相当于一台14寸笔记本的大小,还挺沉的。典型的企业级网络硬件设备,和华为思科的机器差不多。

1.1) 机器正面

14

2017

09

上网行为管理设备构造?

全世界的路由,防火墙,网关,VPN服务器,各种服务器的设备可以说都是一样的构造:软件系统灌到硬件设备当中去。同时差别又很大:一两百就可以买到一个小路由,十万二十万才能购置一台重量级服务器。为什么差别这么大?其实就两样:硬件配置和软件系统。几百的小路由是那种路由芯片,过万的服务器最低intel X86的芯片。而用什么硬件设备,取决灌什么软件系统了。

以最普遍的路由器来说,都是基于嵌入式系统裁剪出来的。一些经典的路由系统,比如Routeros,系统很轻巧,运算压力也不大,简单的芯片就可以承载。而防火墙系统、上网行为管理系统,还需要在LINUX的基础上,做大量的开发。所以对硬件需求,一定要有个强劲的CPU,以及大容量的硬盘和内存才足够。普遍都用工控机来实现。

就上网行为管理设备来说,首先WSG上网行为管理网关,系统基于LINUX独立系统,支持海量协议库和网址库。这点就决定了硬件的配置级别一定不是路由芯片可以满足的。

01

2017

09

WFilter-NGF和WSG的E系列新增局域网ip-mac历史查询功能。

在最新版的WFilter NGF中,新增了“ip-mac历史查询”的功能,可以实现如下功能:

记录局域网客户机的ip、mac、mac厂商的历史记录。

支持网桥和网关部署模式,即使是网桥模式,也可以记录ip-mac信息。

启用“mac地址收集器”功能后,可以跨三层交换机获取实际的ip mac信息。

24

2017

08

如何对局域网内的无线设备进行管理和流控?

无线上网已经是企业员工的基本需求,企业为了满足员工的无线上网需要,大部分都部署了无线路由器或者无线AP设备。但是,不加管理的无线接入无疑会威胁企业的信息安全,并且给带宽带来较大压力。

1. 概述

本文将介绍如何对局域网的无线设备进行管理和流控。一般而言,无线的部署有如下两种方案:

多个无线路由器或者胖AP,采用云管理的方案。

集中AC管理加瘦AP的部署方案。

24

2017

08

如何检测监控随身WIFI?

随身WIFI非常方便,USB大小的东西,电脑一插,手机就可以无线上网了,但是企业局域网来说,其实是个让网络管理头疼的东西,随身WIFI的带宽用的都是局域网带宽资源,员工或者什么人偷偷把随身WIFI接在电脑上,看视频,玩APP,占用带宽,影响资源。但是实际管理上又很难抓到,因为一插一拔瞬间的工夫就搞定了。那么有了我们的WFilter-ICF,WFilter-NGF或者WSG的E系列,这个问题完全不是问题,我们可以检测到局域网哪些电脑接了随身WIFI,WIFI下有什么手机。那么第一步检测到了,

22

2017

08

无线WIFI上网监控的旁路部署方案

旁路部署实现上网监控的好处显而易见,旁路在网络上,对网络没有任何影响。上网监控机器关机也不会影响网络流通,对监控服务器配置要求不用太高,也无需联网。

WFilter-ICF目前也是国内外最典型的旁路监控原理的上网行为管理软件。注意哦,WFilter-ICF本身就是一个旁路原理的上网行为管理软件,下面介绍的只是ICF的部署方式。

18

2017

08

微信WiFi认证的解决方案。

微信WiFi,又名“微信连WiFi”。这个功能要求连接WiFi的用户关注公众号后上网,既可以推广公众号,还可以显示广告位,具备很实用的商业价值。微信WiFi认证的实现,有如下办法:

广告路由器。直接把微信WiFi集成在无线路由器中,通过路由器界面或者云管理来进行配置。

认证网关(网桥) + 无线AP的方式。由认证网关网桥来进行微信WiFi认证,无线AP只提供无线接入。

旁路软件 + 无线AP的方式。由旁路软件来推送认证页面,无线AP只提供无线接入。

这三种方案,广告路由器的方案比较适合小环境,成本和实施都非常的简单。如果网络有一定规模,不适合部署多个广告路由器时,就需要考虑第二和第三种方案。“认证网关”和“旁路软件”的主要差别在于部署模式。

17

2017

08

无线WIFI上网监控串联部署方案

所谓串联部署,顾名思义就是串接在网络里面,所有数据都会流经过监控系统,从而可以让监控系统解析,还原;还可以实现中间人技术(HTTPS,SSL监控)。这样部署可以直接深入网络,对网络管理,协议分析,内容审计更加全面到位。

串联部署方案两种形式:

16

2017

08

如何监控到无线(wifi)上网?

无线上网的被监控端主要都是手机、PAD,也包括无线上网的电脑。手机的安卓系统以及苹果系统底层都是不开放的,所以没有任何办法安装监控客户端。所以无线监控只有一个方式,就是网络监控。网络监控的部署分两种,串联监控部署以及旁路监控部署。

14

2017

08

企业局域网无线认证解决方案

现在很多企业局域网都是全无线覆盖,给员工和客户的网络接入提供了很大的便利。无论在公司或者厂区的任何位置,都可以很方便的接入到公司局域网和互联网。但是这样也带来了不可避免的安全性问题:一旦有未经授权的网络接入,不但会占用宝贵的带宽资源;而且会带来病毒、黑客攻击等局域网安全问题。

所以,局域网在做无线覆盖的同时,一定要考虑到安全问题。一般来说,可以从两方面入手:

合理的划分VLAN。无线接入应当处于单独的VLAN,并且控制该VLAN对企业内部资源的访问。即使有恶意的攻击,也可以被控制在无线VLAN内部。

对无线上网的设备进行用户认证。

对无线上网的设备进行ip-mac绑定。

记录无线上网的上网记录,包括ip地址、mac地址、网站访问等信息。供需要时查询。

21

2017

07

如何监控无线上网(wifi)数据?

无线设备的应用,不管是生活上,还是企业应用,现在多么深多么广无需在累赘说明。就企业信息管理,网络管理来说,WIFI的管理也是企业上网行为管理的一个重要的部分。网络监控对于WIFI的优势还是非常明显的,网络监控走的网络层面,那么被监控的设备就没有要求,不管是手机还是电脑,或者PAD,也不管是windows系统还是MAC系统或者LINUX系统,统统都可以监控管理。

-

作者:笨小驴 | 分类:WiFi监控管理方案 | 浏览:8426 | 评论:0

19

2017

07

如何禁止QQ电脑管家、QQ浏览器的自动安装?

之前有用户反映过一个挺困扰的问题:就是腾讯的QQ经常会自动下载QQ电脑管家和QQ浏览器,占用大量的带宽资源,而且给PC机的管理带来麻烦。如图,你只要点击“一键领取”,就会自动下载并安装腾讯的相关软件。

本文中,我将介绍如何用WFilter ICF来禁止这些软件的自动下载安装。

08

2017

07

上网行为管理网桥和网关部署方式的优缺点比较

上网行为管理的部署方式主要有旁路、网关、网桥这三种部署方式。在之前的一篇博客“企业上网行为管理部署方案”中,我们已经简单介绍了三种方案的优缺点。那么在本文中,我们再侧重介绍下“网桥”和“网关”两种模式的优缺点比较。

07

2017

07

上网行为管理选择软件还是硬件?

经常有用户问到上网行为管理是软件好还是硬件好,实际上硬件从本质上来说也是软件,只不过是预装好的系统。所以从功能上来说,硬件和软件并没有区别,差别主要在稳定性、兼容性和服务上。

本文将着重从稳定性、兼容性、服务上讨论上网行为管理软件和硬件的区别。

07

2017

07

企业上网行为管理部署方案

企业在部署上网行为管理时,对方案的选择需要考虑如下因素:

是否需要改变现有的网络结构?

是否需要对现有设备进行重新配置?

对现有网络稳定性和网速的影响。

网络结构改造的工作量。

除非现有的设备面临升级换代,我相信大部分人都不会选择替换现有的设备和改变网络结构。那么首选的方案就是两个:“旁路部署方案”和“网桥部署方案”。这两个方案,都可以透明部署,无需改变现有结构,也不会带来对性能和网速的影响。具体的比较如下:

06

2017

07

企业互联网业务带宽保障方案

现在大部分企业或多或少都会有一些业务要发布到互联网上供外网访问,比如:ERP系统、OA系统等。为了保证这些业务的正常运行,需要提供一个稳定的带宽保障,如何解决内网办公和外网访问的带宽共享,也是一个让大部分网管头疼的问题。

本文中,我将结合一个实际的网络改造例子,来介绍如何保障互联网业务的带宽。

1. 网络结构介绍

本例中,用户之前用的是一个普通的多WAN口路由器,接了三根光纤(两个固定IP),用两个固定IP分别映射到内网的OA系统和ERP系统。在实际使用中,由于内网的流量比较高,外网用户经常会反映连接不上ERP/OA系统。结合公司的上网行为管理系统,决定购买一台“WSG-500E上网行为管理网关”,替代掉现有的路由器。网络结构图如下:

03

2017

07

企业多线路局域网改造方案

有些用户为了提高网速,一味的申请更多的带宽,其实是不足取的。要保证局域网的网速,带宽虽然不可或缺,但是正确的组网方式和管理手段更加重要。在当前的网络环境下,出口带宽500K/人就完全可以满足正常的上网需要,举例来说,100人50M带宽,50人20M带宽。

本文中,我将介绍一个典型的多线路局域网改造方案。

27

2017

06

小型企业局域网上网行为管理方案

对于一个小型的局域网环境(终端数少于50)来说,一个企业级上网行为管理路由器就可以实现基本的上网行为管理功能。当然,路由器的功能比较局限,对于上网内容记录、上网统计、网址库过滤等高级功能,你就需要部署一台专业的上网行为管理来实现了。

本文中,我将介绍少于50客户端的局域网,如何部署一台专业的上网行为管理设备?

首先,安装WFilter NGF。

你需要一台双网卡的PC机或者x86架构的工控机,安装上WFilter NGF上网行为管理系统。

26

2017

06

三层交换机环境的上网行为管理解决方案

很多局域网采用的是“防火墙/路由--三层交换机--二层交换机”的拓扑结构,而由于三层交换机的配置相对来说比较复杂,在这样的局域网中部署上网行为管理,用户往往会面临如下的一些问题:

找不到交换机的管理员用户名和口令。

没有技术人员可以修改交换机的配置。

没有交换机厂商技术支持。

其实在有三层交换机的网络环境中部署上网行为管理并不困难。在本文中,我将分别介绍“网桥部署”和“网关部署”的两种方案。我们的方案,都尽量避免了对交换机的配置进行修改。