企业异地组网的方案很多,从性价比的方面来考虑,有如下三种选择:

点对点物理专线,价格昂贵稳定性最高。

固定公网IP,通过互联网组网。需要总部有公网IP,稳定性较高,性价比较高。

动态公网IP,通过SDWAN组网。不需要公网IP,稳定性最低,性价比最高。

企业异地组网的方案很多,从性价比的方面来考虑,有如下三种选择:

点对点物理专线,价格昂贵稳定性最高。

固定公网IP,通过互联网组网。需要总部有公网IP,稳定性较高,性价比较高。

动态公网IP,通过SDWAN组网。不需要公网IP,稳定性最低,性价比最高。

今天发现了一个有趣的问题,有个WSG的客户用ipsec组网,服务端和客户端组网时有两个网段需要互通,但是只能有一个网段可以组网成功。检查后发现原来用来ike v1的野蛮模式。IPsec的ike v1和ike v2有很多的差别,如下:

| 特性 | IKEv1 | IKEv2 |

|---|---|---|

| 交换过程 | 6条消息(主模式)或3条消息(野蛮模式) | 4条消息 |

| 身份保护 | 主模式提供,野蛮模式不提供 | 始终提供身份保护 |

| 验证灵活性 | 相对固定 | 支持混合验证(如服务端证书+客户端EAP) |

| 重验证 | 需要重新建立整个IKE_SA | 支持会话恢复和重验证 |

| DoS保护 | 较弱 | 更好的Cookie机制 |

如下图所示,SD-WAN盒子这款硬件有如下配置:

一个以太网网口,默认自动获取IP。

自带wifi(SID: wfilter-sdwan,无线网段是192.168.120.0/24)

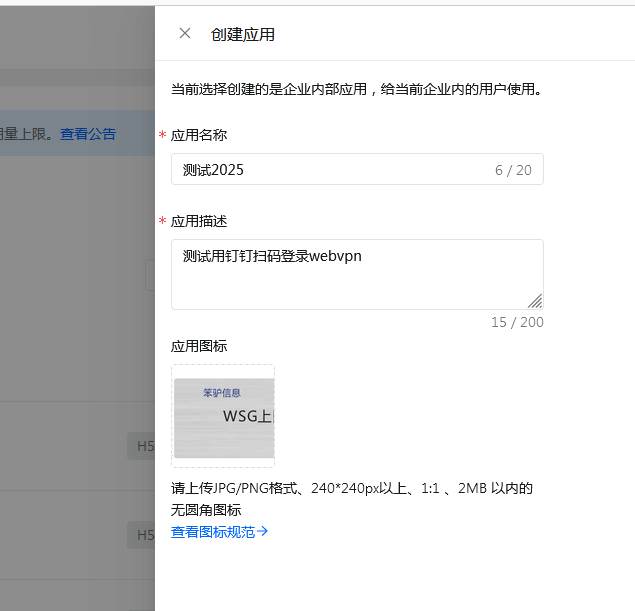

WSG上网行为管理的webvpn功能,可以支持钉钉扫码登录。要实现该功能,你需要有公网域名、固定公网IP地址。本文将介绍具体的配置步骤。配置主要分为两个部分:钉钉应用开发平台的配置、WSG上网行为管理的webvpn配置。

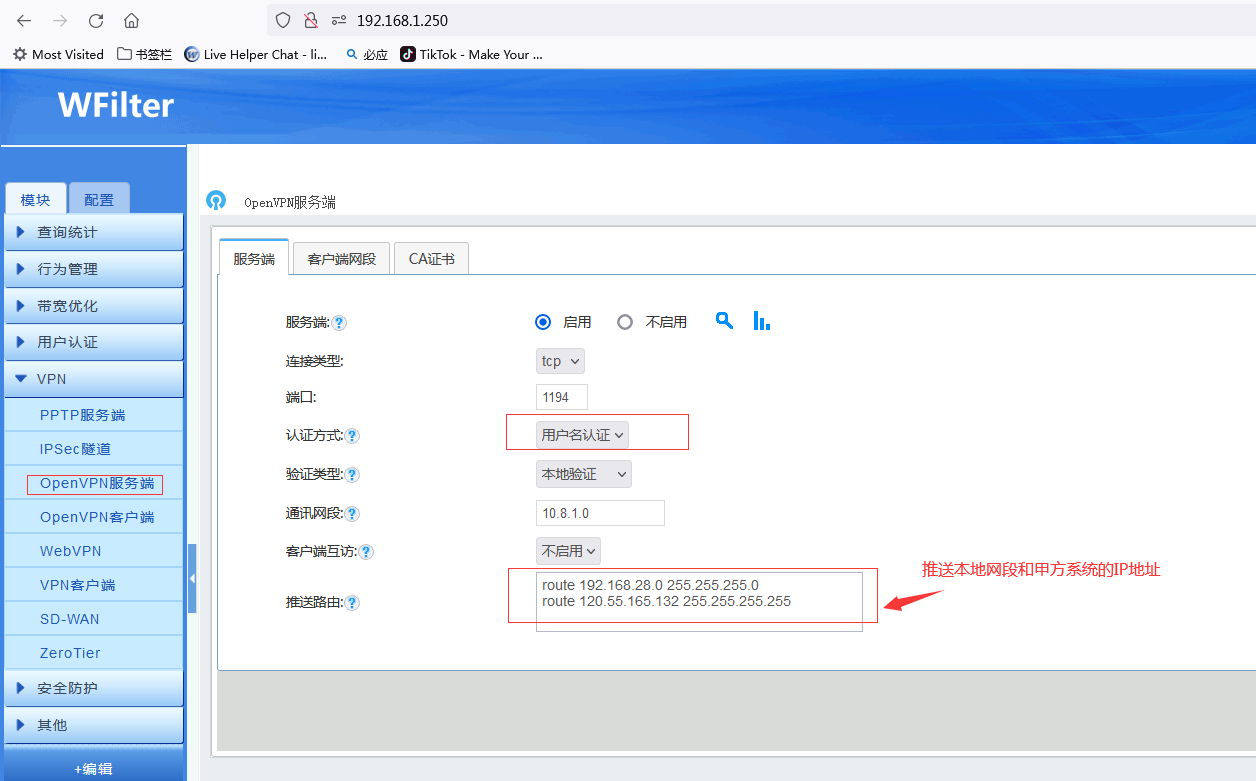

WSG自带的openvpn服务端集成了openvpn服务,可以让外网终端拨入到公司内部局域网。WSG的openvpn服务端采用了ca证书和用户名密码认证双重认证,安全性和穿透性都很高。下面是具体的步骤介绍:

在“VPN-openvpn服务端”中开启openvpn服务,选择用户名认证。推送路由里面配置的是允许外网访问的本地局域网网段,如果允许外网终端通过公司线路访问外网也可以在这里配置允许访问的外网网段。

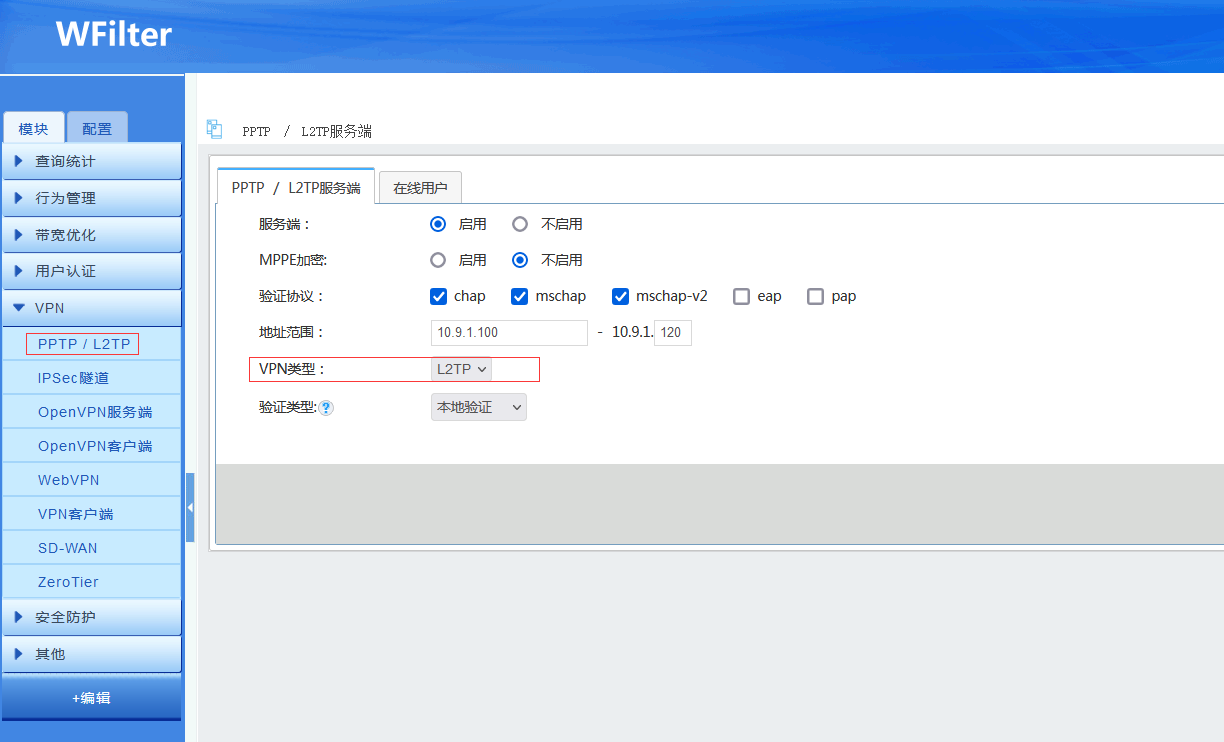

有时候不同运营商之间的GRE协议是不通的,会导致PPTP连接不上。而L2TP工作在UDP 1701端口,和PPTP相比穿透性更强,而PPTP需要开通TCP 1723和GRE协议才可以。

本例中,我将介绍WSG上网行为管理的L2TP的用法。如下图:

VPN类型选择L2TP

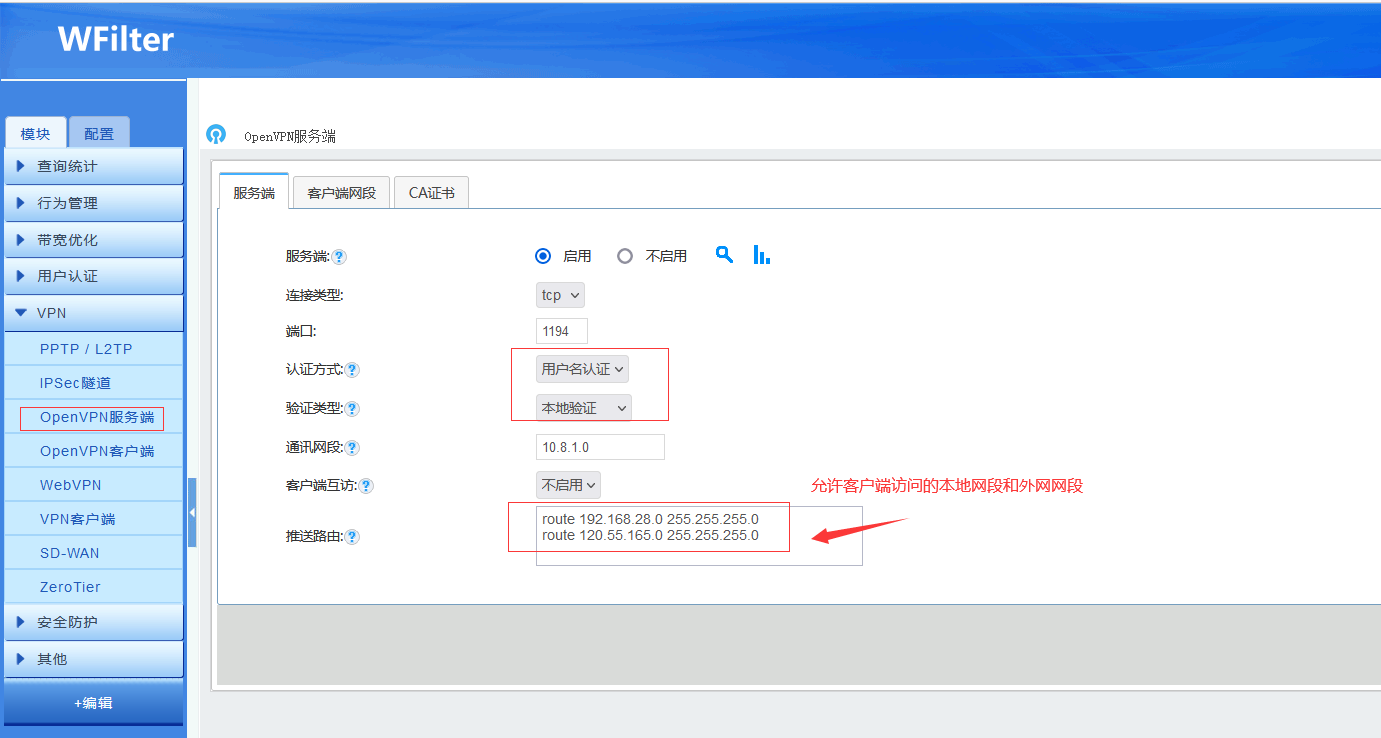

甲方有些业务系统出于安全需要,会绑定登录的IP地址只允许总公司的IP访问。这种情况下,分公司如果想要访问该业务系统,也必须走总公司的宽带才可以。在如何实现分公司访问指定地址的时候走总部流量一文中,我们介绍了通过PPTP来实现分公司走总公司线路的解决方案。本文中,我将介绍Openvpn的实现方案,openvpn不需要GRE协议,穿透性和安全性都比PPTP要强大。以下是具体的配置步骤:

在总部的WSG上面,需要开启OpenVPN服务端,选择用户名认证,推送路由里面既要推送总部的内网网段,也要推送甲方系统的IP地址。如下图:

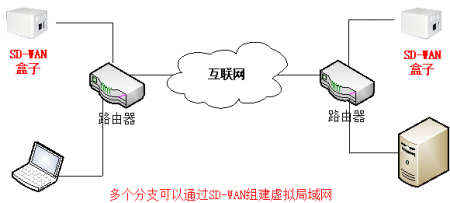

笨驴SD-WAN盒子可以非常方便的实现多地组网,无需修改现有网络结构,无需替换现有的网络设备,只要在两地通过旁路方式分别接一台SDWAN盒子即可组建虚拟局域网。网络结构如下图:

本文将介绍笨驴SD-WAN盒子的首次安装步骤。

如图所示,SD-WAN盒子这款硬件有如下配置:

一个以太网网口,默认自动获取IP。

自带wifi(SID: wfilter-sdwan,无线网段是192.168.120.0/24)

随着疫情反反复复,主动或被动采取远程办公的公司越来越多。企业网络除了满足日常的局域网组网,还需要可以满足员工在外、在家时可以随时随地接入到企业内网。传统的做法一般需要企业申请带固定IP的企业专线,通过该固定IP提供远程拨入服务。而由于专线方案价格高,很多企业承受不了。在本文中,我将介绍没有公网IP时如何通过SD-WAN的方案来实现远程办公拨入。网络结构图如下:

传统的异地组网方式要求企业有带固定公网IP的专线才可以实现;由于IPv4资源的短缺,运营商专线价格高企,大部分企业无法承担高额的专线费用。为解决此问题,各大网络厂商各显神通,研发出了一系列的解决方案。本文中,我将介绍如何利用“SD-WAN技术”来实现没有公网IP时的异地组网互联。和传统的VPN相比,SD-WAN有如下优势:

自动寻址,无需公网IP。

点对点加密传输,无需通过服务器转发,传输安全性高。

多平台支持。有windows,安卓客户端。

既能实现多地组网,又可以实现远程办公拨入。

随着互联网、数字化的迅速发展,远程办公、移动办公、居家办公已经是企业必备的网络服务。企业网络除了满足日常的局域网组网,还需要可以满足员工在外、在家时可以随时随地接入到企业内网。传统的做法,一般有如下两种:

1). 企业申请带固定IP的企业专线,通过该固定IP提供远程拨入服务。

2). 在路由器上绑定动态域名,通过动态域名来访问。

近年以来,由于IPv4资源的短缺,运营商改为只分配内网的IPv4地址,导致动态域名这个方案已经不可行了。而专线方案价格高企,很多企业承受不了。

在如何利用Web VPN来保护内网信息安全一文中,我们介绍了如何用WebVPN来访问内网的Web服务器。WebVPN可以给内网服务器添加一层认证保护,只有认证过的用户才可以访问内网资源,从而有效的保护了内网数据的安全性。对于Web服务器来说,WebVPN是通过子域名的方式,每个web服务都需要对应一个不同的二级域名。在WFilter NGF的2.0版本中,我们给WebVPN添加了转发到“TCP服务器”的功能,使WebVPN用户可以在认证后访问到指定的TCP服务器。以下是Web方式和TCP方式的差别和优缺点分析:

Web方式

只能转发到指定的Web服务器。

每个Web服务器都必须对应一个二级子域名。

可以对Web站点的内容进行替换。

TCP方式

可以转发到任意的TCP服务。比如内网的ssh,rdp等,也包括web服务。

每个TCP服务必须对应一个本地端口。

外网用户必须经过认证才可以访问TCP端口。

不能对内容进行修改。

网管在做远程技术支持的时候,需要连接到客户的内网或者路由器。对于有公网IP的网络,可以直接通过公网IP或者动态域名去访问。由于现在运营商很多都只给内网IP,使得远程技术支持必须要做内网穿透才可以。所以很多网管在做网络维护的时候,还需要给用户安装FRP或者NPS的内网穿透服务,增加了维护的成本和复杂性。

在本文中,我将介绍如何通过SD-WAN的方式来给客户提供远程网管服务。SD-WAN和其他方式相比,可以自动寻址穿透,无需公网IP,也无需云主机转发。具体步骤如下:

相对于传统方案而言,SD-WAN有着无可比拟的优势,很多局域网都采用了SD-WAN的智能组网和远程办公方案。SD-WAN的网络规划主要考虑如下三个方面:

多地虚拟组网

远程办公拨入

网管技术支持

所以,我们在配置SD-WAN网络时候,主要考虑这三个需求就可以。

如图:

在“如何用SD-WAN实现多地组网?”一文中,我们介绍了如何用SD-WAN来实现多地组网。实际上SD-WAN不仅可以用于多地组网,而且可以用于远程办公拨入。

和传统的远程办公方案相比,SD-WAN有如下优势:

自动寻址,无需公网IP。

点对点加密传输,无需通过服务器转发,传输安全性高。

多平台支持。有windows,安卓客户端。

本文中,我将介绍如何用SD-WAN实现远程办公拨入。

SD-WAN不需要固定公网IP也可以实现远程办公拨入。如下图,该局域网通过一台WSG网关连接外网,内网网段是192.168.10.0/24。

SD-WAN即软件定义广域网,可以实现异地智能组网,远程办公拨入。和传统的VPN相比,SD-WAN有如下优势:

自动寻址,无需公网IP。

点对点加密传输,无需通过服务器转发,传输安全性高。

多平台支持。有windows,安卓客户端。

既能实现多地异地组网,又可以实现远程办公拨入。

本文中,我将介绍如何用WSG自带的SD-WAN来实现多地异地虚拟组网。

有些业务系统出于安全需要,会限制登录的IP地址,比如只允许总公司的IP访问。这种情况下,分公司如果想要访问该业务系统,也必须走总公司的宽带才可以。要实现这个需求,一般有以下解决方案:

1). 方案一:分公司的电脑先拨入总公司的VPN,走总公司线路访问外网。

2). 方案二:分公司和总公司之间组建site-to-site虚拟局域网,分公司电脑通过总部的代理服务器访问业务系统。

3). 方案三:分公司和总公司之间组建site-to-site虚拟局域网,通过在分公司的网关上指定分流访问。

方案一需要在每台电脑上都拨入VPN,配置和维护都比较麻烦;方案二需要在总部搭建代理服务器;所以相对来说方案三最为方便快捷。本例中,我将结合WSG上网行为管理网关,介绍如何通过多线均衡和VPN客户端来实现分公司走总部线路访问业务系统(方案三)。

很多公司出于工作需要,都会提供远程办公拨入的VPN,供员工在外地可以连接到企业内网处理工作。但是这也带来一些安全方面的隐患;所以很多情况下,我们需要对外网拨入后的访问权限进行控制。

在本例中,我将结合WSG上网行为管理网关的openvpn来介绍如何限制外网拨入后的访问权限。

在如何用OpenVPN实现远程办公?一文中,我们介绍了如何用openvpn 2.4.7版本拨入WSG。在本文中,我将介绍如何用openvpn connnect3.2.3来拨入WSG的openvpn。最新版本的openvpn connect更加好用,而且支持开机自动启动。

Openvpn服务端的配置过程不再赘述,请参考前文:如何用OpenVPN实现远程办公?下面只介绍openvpn connect的安装部分:

WSG的Openvpn服务端模块,主要用于远程办公拨入和多地组网。Openvpn拨入后,在默认配置情况下,只有“推送路由”的访问才会走vpn隧道。客户端的外网数据仍然走的是自己的外网线路。在有些情况下,你可能需要让openvpn客户端的所有外网数据都经过vpn连接。要实现此功能,需要一系列的步骤,具体步骤如下:

WFilter NGF(WSG上网行为管理)的WebVPN功能,既可以支持用户名密码认证登录,还可以支持钉钉扫码和企业微信扫码登录。WebVPN的用户验证方式如下图:

在本文中,我将介绍如何给WebVPN添加钉钉扫码认证和企业微信扫码认证功能。

ZeroTier可以在无公网IP的情况下提供便捷的虚拟局域网组网和内网穿透方案。简单来说, ZeroTier就是一个VLAN组建工具,主要有如下的优势和缺点:

配置非常简单,只需要在官网创建Network。客户端直接加入Network即可。

跨平台: ZeroTier提供了windows, macOS, linux, Android, iOS...几乎全平台的客户端, 你可以把任意平台的设备接入VLAN。

免费可以支持100个设备组网。

缺点:官网只提供英文,没有中文版。

本文中,我将结合WSG上网行为管理网关,介绍如何用ZeroTier来实现远程办公拨入和内网穿透。

为满足出差在外人员和分支机构办公的需要,企事业单位一般采用如下的两种方式:

端口映射,把对应的服务端口映射到公网,供终端访问。

VPN。客户端需要先拨入VPN,然后再访问内网服务。

这两个办法各有优缺点:端口映射的方式,配置简单但是不够安全。内网的服务系统直接暴露在公网上,容易被攻击导致严重的损失。VPN的方式,安全系数要高很多。但是VPN需要配置客户机,配置和维护比较复杂。

在本文中,我将介绍WFilter NGF(WSG网关)中新加的一个功能:Web VPN。采用Web VPN可以带来如下好处:

企业开展在家办公,需要满足员工从外网接入到企业内网的工作需要,那么在选择网络设备的时候,主要关注以下几点:

VPN的访问安全不能只依赖用户名和密码,至少要可以提供双重认证。比如SSL VPN的ca证书加用户名密码的方式。用户既需要有正确的ca证书,还需要正确的用户名密码才可以接入。这是内网数据安全的第一道防线。