很多黑客攻击、DDoS攻击都来源于国外,所以对于大部分局域网来说,屏蔽国外IP就可以减少百分之九十的网络安全风险。在本文中,我将介绍如何用WSG上网行为管理来屏蔽境外IP地址。

10

2025

05

22

2025

04

怎样限定允许访问端口映射的IP地址?

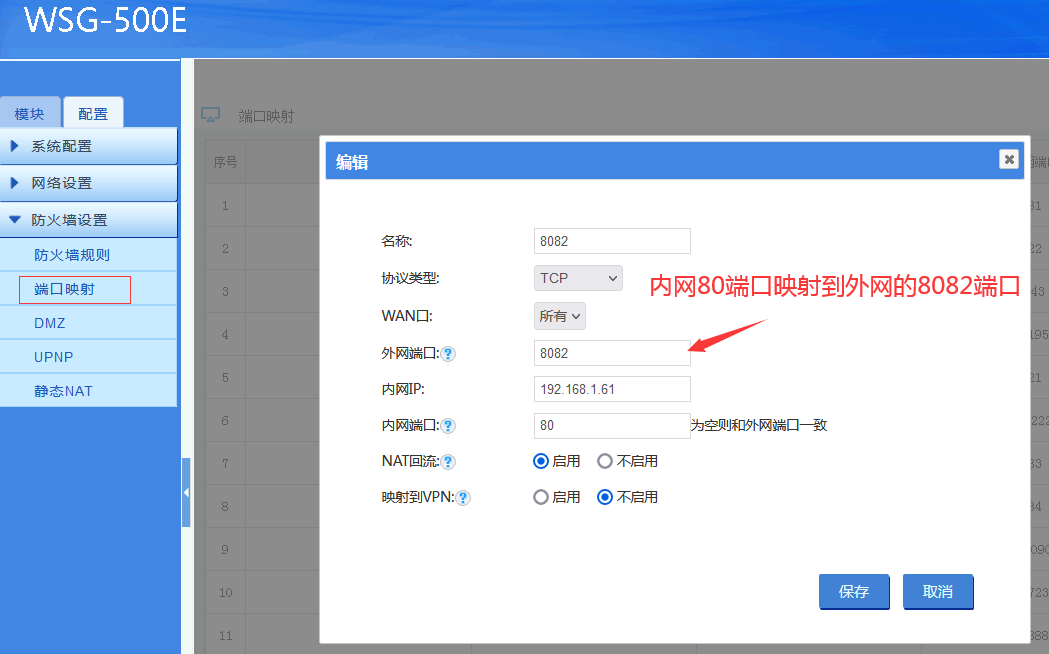

通过路由器或者网关的“端口映射”功能,可以把内网的网络服务映射到外网,供互联网上的用户使用。一些公司的ERP、CRM、OA系统都会采用这样的方式,使代理商、出差员工可以进行网络办公。端口映射的配置如下图:

1. 端口映射的使用条件

端口映射需要满足如下条件:

要有固定公网IP地址。如果没有申请专线固定IP,运营商现在一般都直接分配内网IP地址,从公网上是访问不到的。

如果要映射到外网的80、443、8080等常见Web端口,需要到运营商备案。

12

2024

03

WSG的入侵防御系统可以防范哪些网络攻击?

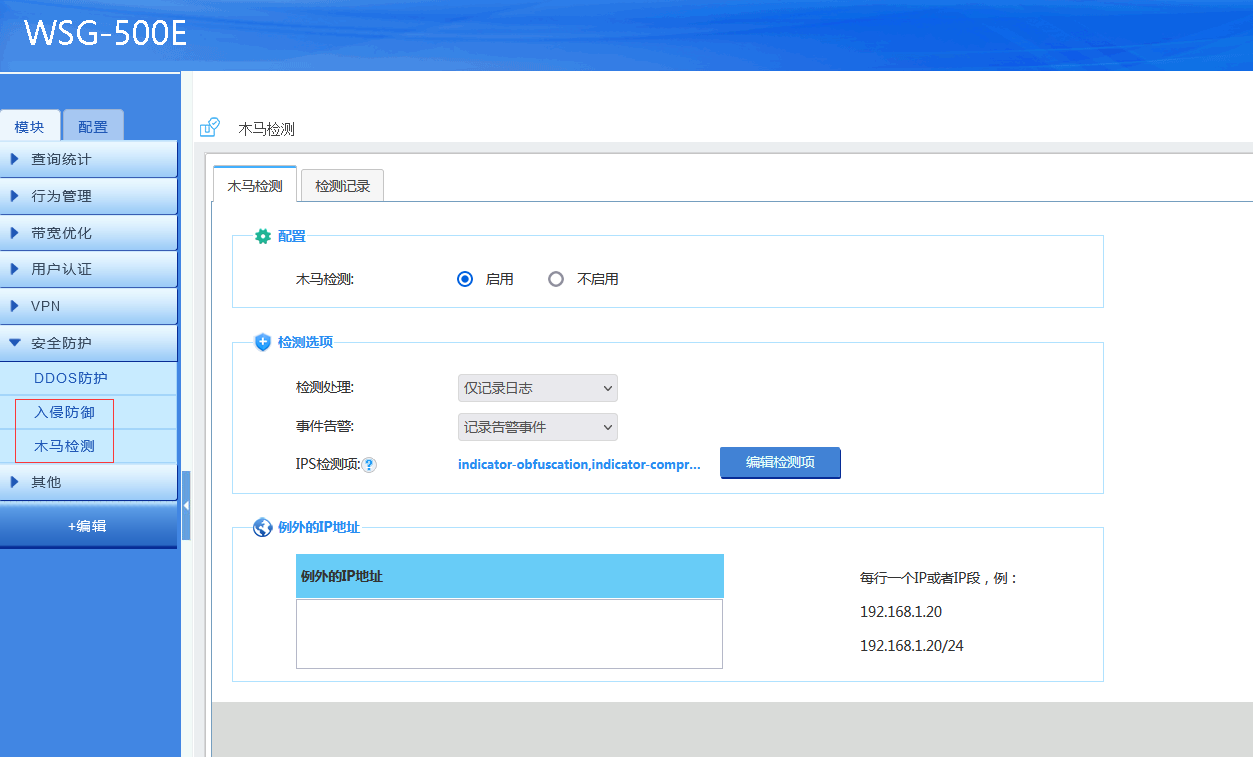

WSG的入侵防御和木马检测模块基于snort特征库,可以检测和阻止各类网络攻击,这两个模块会对网络中的数据通信进行检测还原,匹配其中的木马特征,一旦匹配到特征时就触发告警和阻断。

22

2024

02

公司如何防御网络渗透攻击,保护企业网络安全?

网络渗透攻击会严重威胁到企业的网络安全和数据安全。攻击者会有针对性地对某个目标网络进行攻击,以获取其内部的商业资料,进行网络破坏等。一旦其获取了目标网络中网站服务器的权限,还会利用此台服务器,继续入侵目标网络,获取整个网络中所有主机的权限。为了实现渗透攻击,攻击者采用的攻击方式绝不仅此于一种简单的Web脚本漏洞攻击。攻击者会综合运用远程溢出、木马攻击、密码破解、嗅探、ARP欺骗等多种攻击方式,逐步控制网络。

防御网络渗透攻击,主要从如下方面入手:

采用安全的网络架构,杜绝未知接入。

部署网络安全设备,精确识别和抵御攻击行为。

配置策略阻止未知来源的网络连接。

29

2022

04

如何定位局域网中的风险主机?检测到网内有风险主机怎么办?

主管部门发出的安全风险报告,一般只能定位到局域网的公网IP。网管技术人员要处理解决该安全事件,还需要定位到具体的终端电脑。这个定位工作非常考验网管的技术,没有对应的技术储备,加上没有合适的工具的话,你就只能一台电脑一台电脑的杀毒了。

在如何检测局域网内感染了木马病毒的电脑?一文中,我们介绍了如何通过WSG上网行为管理网关的“入侵防御”功能来定位挖矿、中毒、以及感染了木马的电脑。对绝大部分情况来说,开启入侵防御功能就可以检测到被感染的终端电脑。然后对该电脑进行查毒杀毒就可以了。有些情况下,由于特征库版本不一致,或者检测技术不一样,也可能存在并没有检测到的情况。这时候,我们还可以通过自定义规则的方式,来扩大检测的内容。在本文中,我将介绍如何自定义检测规则。

21

2022

02

如何检测局域网中的挖矿软件和定位网络中的挖矿电脑?

挖矿软件会占用电脑的大量运算资源和电力资源,而且会引起主管部门的关注。局域网内有电脑被安装了挖矿软件是一件让人很头疼的事情,对成百上千台电脑一台一台的进行排查简直就和大海捞针一样,需要耗费大量的时间和人力。所以很多网管人员面对上级部门发来的整改函一筹莫展。

因为局域网出口做了NAT网络地址转换,上级部门只能检测到公司的公网IP,所以只能靠公司内部的网管人员来排查具体的终端了。最笨的办法就是一台电脑一台电脑的检查,通过检查程序列表和任务管理器来找挖矿程序。

本文中,我将介绍如何用WSG上网行为管理中的“入侵防御”功能来检查挖矿电脑。因为WSG上网行为管理是部署在局域网内部的,所以可以检测到本地挖矿电脑的IP地址和MAC地址,从而准确的定位到具体电脑。

28

2020

05

如何用入侵防御模块保护端口映射的主机?

企业出于工作的需要,一般会映射一些内网主机供外网访问。比如:ERP系统、财务系统、CRM系统,甚至一些内网主机的远程桌面等等。分公司、出差员工在外网通过互联网就可以访问到内网资源,给工作带来了很大的便利。但是,不加限制和保护的端口映射访问,给网络安全带来了很大的挑战。

端口映射的内网主机安全,主要考虑如下几点:

1. 被映射的内网主机要安装防火墙,并且确保已经打了各项安全补丁。

2. 限制访问端的IP地址,阻止从其他地区连入。一般可以在网关防火墙上进行配置,限制能访问映射主机的IP地址。

3. 避免常用的端口。比如你用默认的3389端口,那么攻击程序立刻就知道这是远程桌面服务,从而就可以采用对应的渗透手动来攻击。采用一些不常用的端口可以起到一定的保护作用。

4. 部署入侵防御,一旦发现外网攻击时,可以及时阻止攻击者的IP地址。从而保护内网主机。

28

2020

05

护网行动开展,WSG如何应对护网行动?

近年来公安部持续推出护网行动,以战养兵,推进关键信息基础设施的安全监测、应急响应等保障能力。为积极响应护网行动,做好安全防守工作;本文中,我将结合WSG上网行为管理网关来介绍网络边界的安全防护工作。服务器安全、内网安全并不在本文讨论的课题内。

26

2020

04

如何阻止外网攻击公司局域网?

当前网络安全形势严峻,来自外网的攻击与日俱增。局域网一不小心就会受到病毒、蠕虫、勒索软件的攻击,导致严重的损失。本文中,我将结合WSG网关(WFilter NGF)来介绍如何阻止外网的攻击。请注意,本文只讨论如何阻止网络攻击,单机的防护是另外的课题不在本文的讨论范围内。阻止外网攻击主要包括如下部分:

24

2019

12

入侵检测和入侵防御的区别及优缺点

入侵检测系统IDS(“Intrusion Detection System”)可以对网络、系统的运行状况进行监视,发现各种攻击企图、攻击行为或者攻击结果,以保证网络系统资源的机密性、完整性和可用性。而入侵防御系统IPS(“Intrusion Prevention System”)在入侵检测的基础上添加了防御功能,一旦发现网络攻击,可以根据该攻击的威胁级别立即采取抵御措施。两者的差别在于:

功能不同。入侵防御系统在入侵检测的基础之上还实现了防护的功能。

实时性要求不同。入侵防御必须分析实时数据,而入侵检测可以基于历史数据做事后分析。

部署方式不同。入侵检测一般通过端口镜像进行旁路部署,而入侵防御一般要串联部署。

12

2019

12

如何屏蔽恶意网站,并且保护局域网不受恶意钓鱼网站的攻击?

互联网上存在着大量的恶意网站和钓鱼网站,这些网站通过在网页上挂木马程序,利用浏览器和操作系统的漏洞来入侵访问者的电脑。一旦中毒,会给局域网带来不可预知的损失,极大的危害到局域网的网络安全。

本文将介绍如何用WFilter NGF来屏蔽恶意网站,并且保护局域网不受恶意钓鱼网站的攻击。总体来说,有以下两个途径:

05

2019

12

入侵检测和防御系统可以实现什么功能?

入侵防御系统(Intrusion Prevention System)是对防病毒软件和防火墙的有效补充。IPS可以监视网络中的异常信息,并且能够即时的中断、阻止、告警内外网的异常网络行为。

在WFilter NGF中,我们集成了基于snort的入侵防御系统,该系统主要可以实现如下三个方面的功能:

保护内网的web服务器、文件服务器、邮件服务器。

检测内网终端的木马和恶意软件。

检测内网终端的异常网络行为。

在本文中,我简单介绍下如何实现这三个方面的功能。

19

2019

11

如何用入侵检测系统保护内网的服务器?

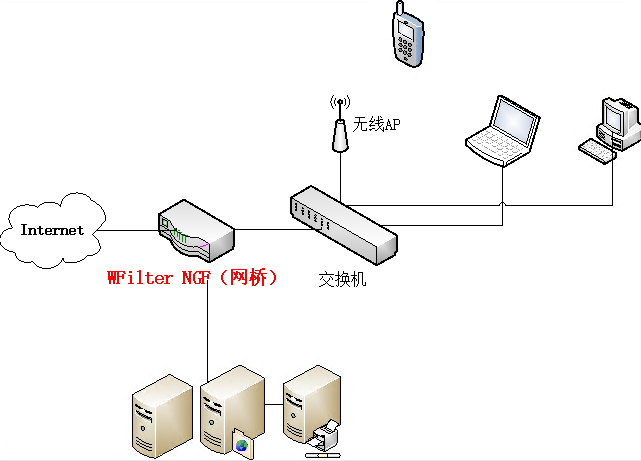

企业内网的服务器都存有企业的重要信息,包括CRM用户信息、技术资料等。所以内网服务器的信息安全是企业网络管理的重点。内网服务器不但面临外来的攻击,也会受到来自内部的攻击。在本文中,我将介绍如何用WFilter NGF的入侵防御模块来保护内网服务器。网络结构图如下:

WFilter NGF用网桥部署模式,接在内网和服务器网段以及互联网之间,既可以做外网上网行为管理,又可以保护服务器网段。

19

2019

11

如何防护ddos攻击?

DDOS全称Distributed Denial of Service,中文叫做“分布式拒绝服务”,就是利用大量合法的分布式服务器对目标发送请求,从而导致正常合法用户无法获得服务。DDOS会耗尽网络服务的资源,使服务器失去响应,为实施下一步网络攻击来做准备。比如用KaLi_Linux的hping3就可以很容易的实现DDOS攻击。

1. DDOS攻击的具体步骤

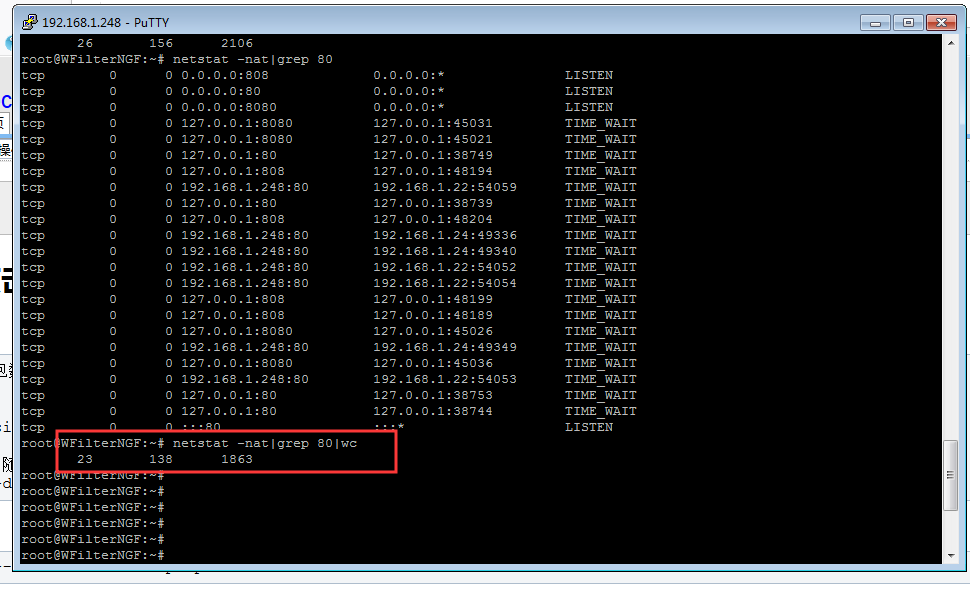

如图,未受攻击时,netstat -nat可以查看到只有少量的网络链接。