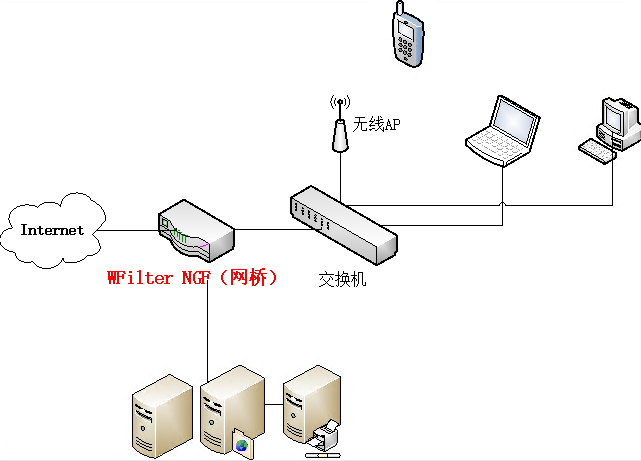

企业内网的服务器都存有企业的重要信息,包括CRM用户信息、技术资料等。所以内网服务器的信息安全是企业网络管理的重点。内网服务器不但面临外来的攻击,也会受到来自内部的攻击。在本文中,我将介绍如何用WFilter NGF的入侵防御模块来保护内网服务器。网络结构图如下:

WFilter NGF用网桥部署模式,接在内网和服务器网段以及互联网之间,既可以做外网上网行为管理,又可以保护服务器网段。

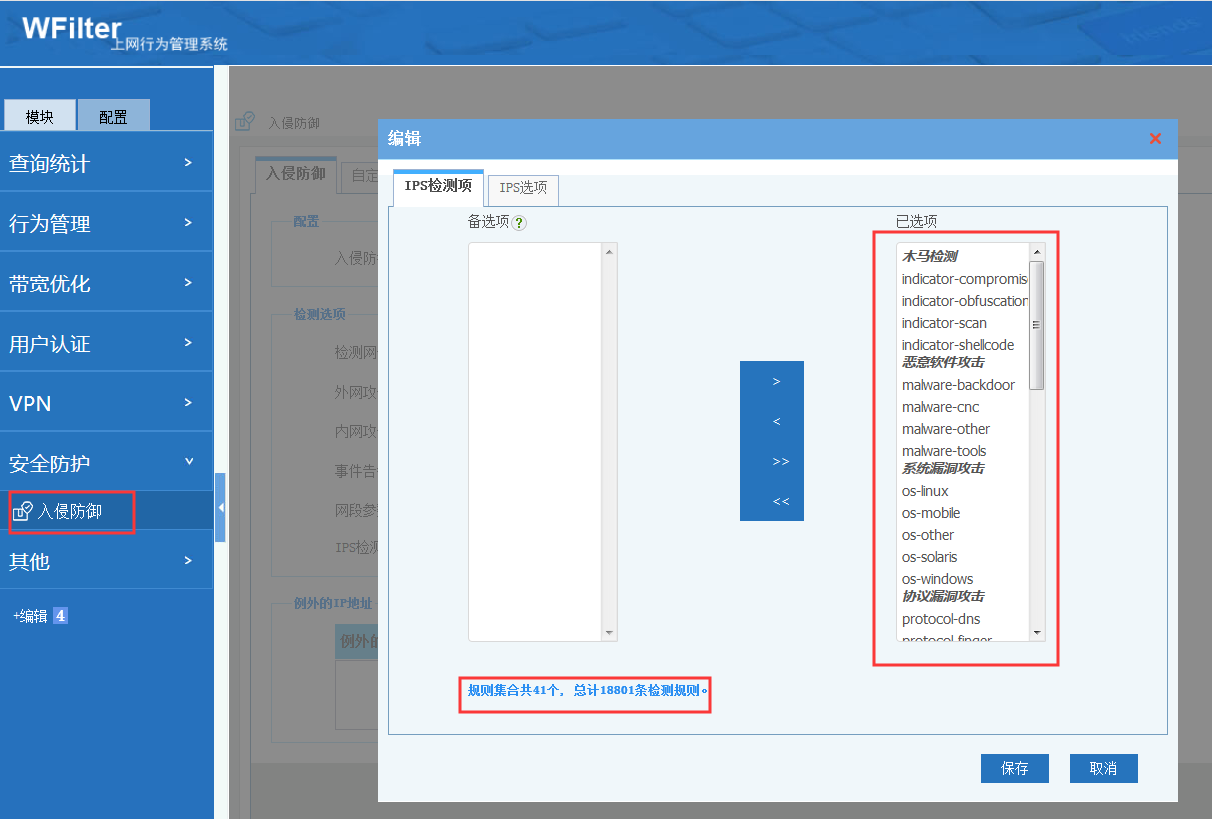

1. 开启入侵防御

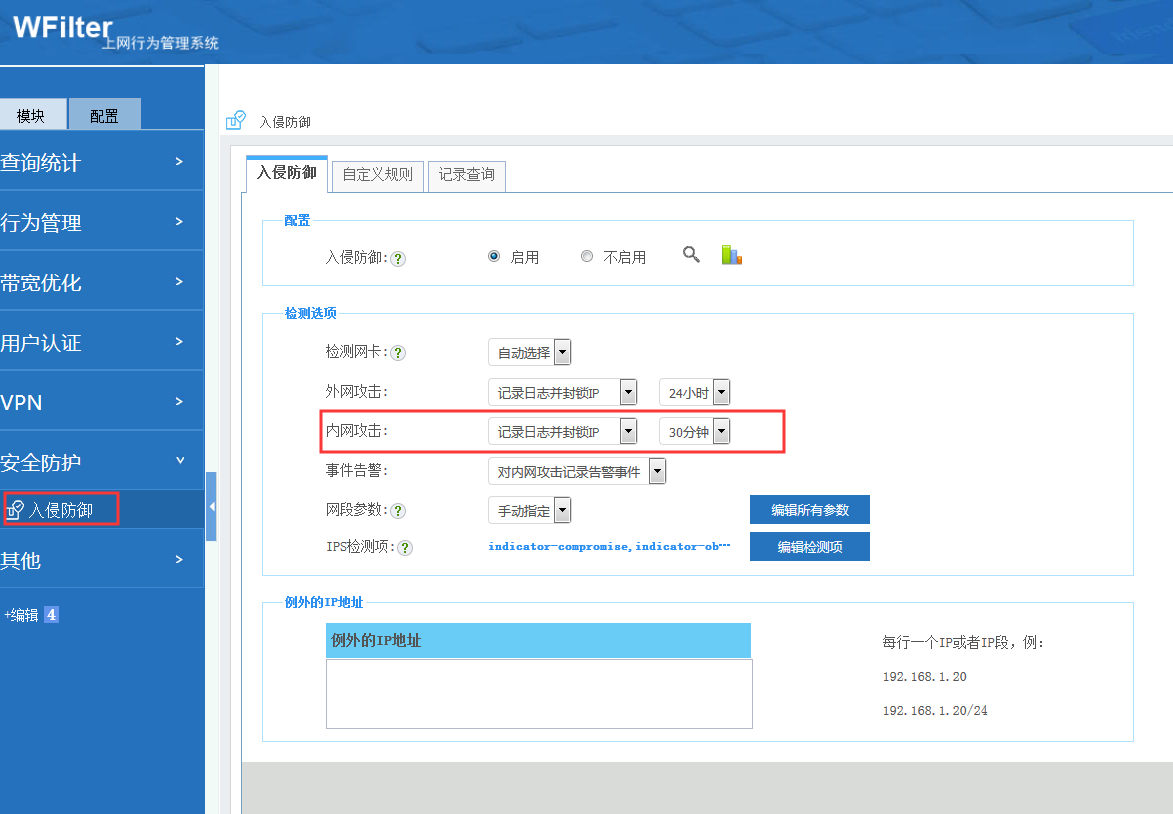

开启入侵防御功能,并且对内网攻击设置为“仅记录日志”。

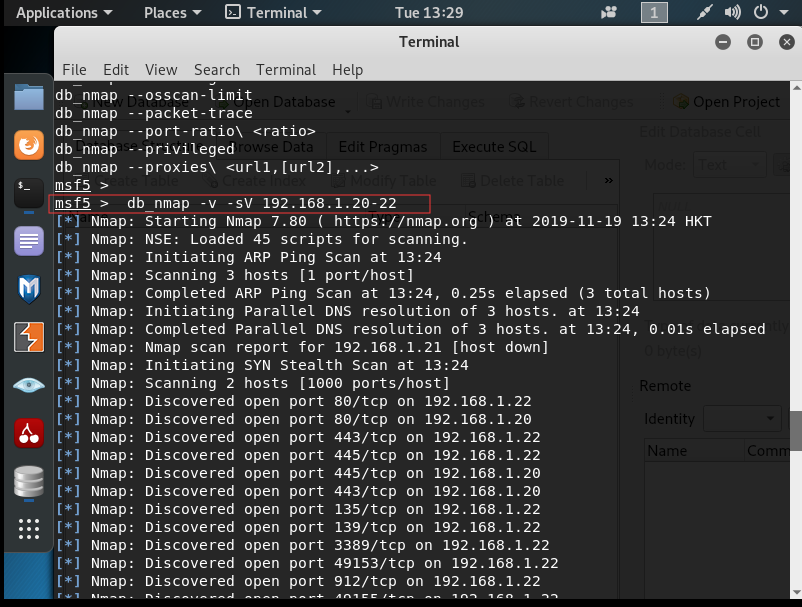

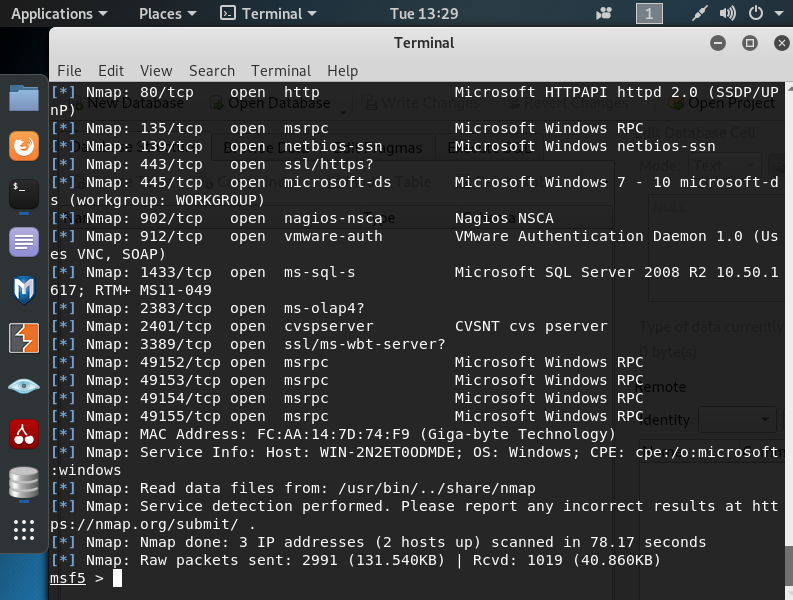

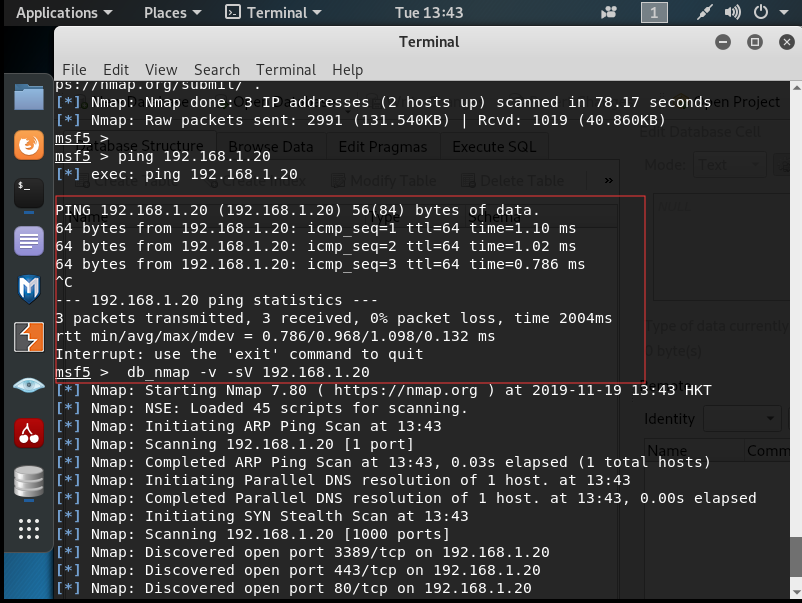

2. 对服务器网段进行网络扫描

网络攻击的第一步首先需要进行网络扫描,根据扫描的结果再进行下一步的渗透。如下图,在kali_linux中,用metasploit中db_nmap命令对服务器的IP进行网络扫描;可以看到服务器的开放端口、软件版本等信息。

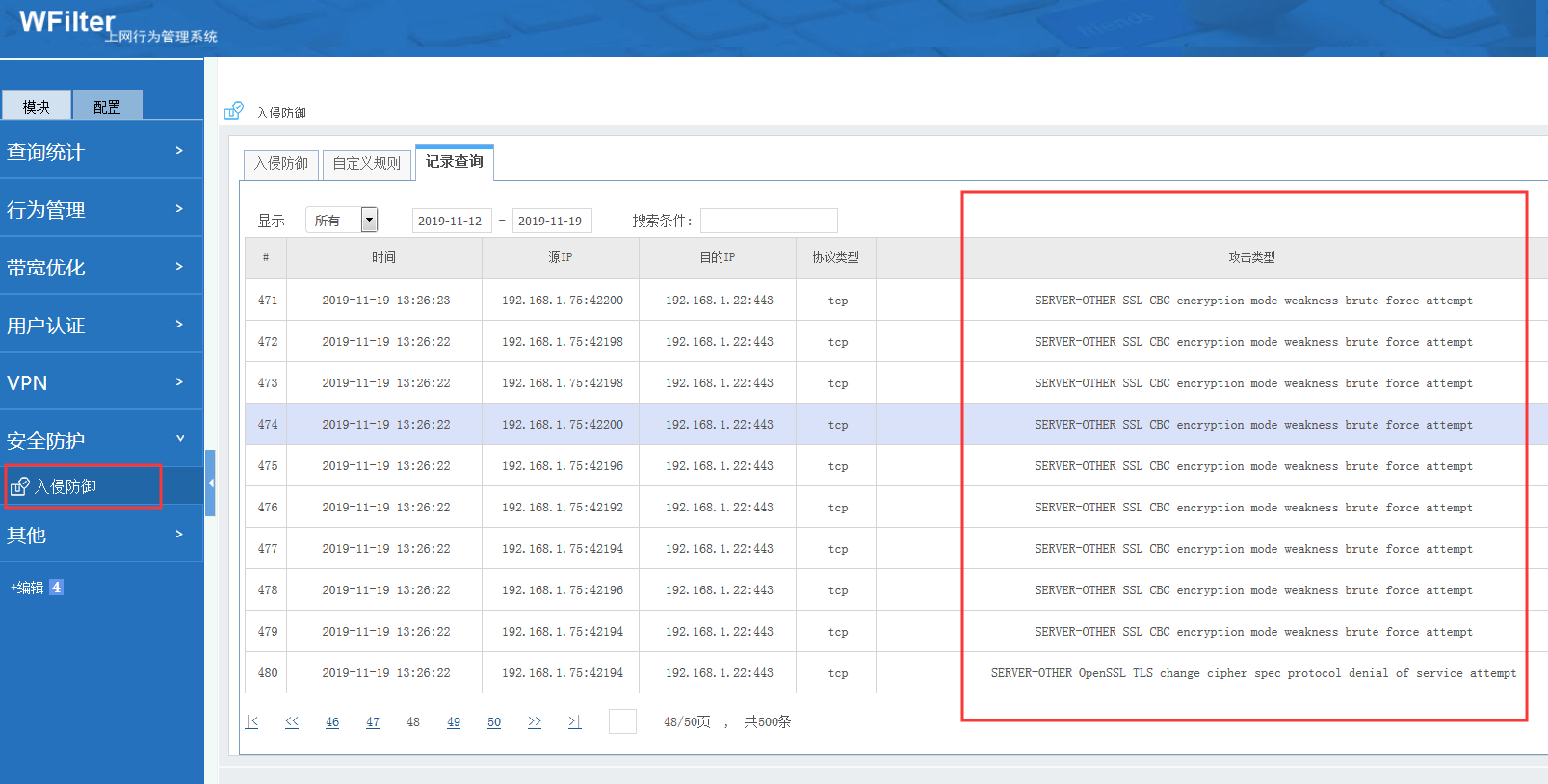

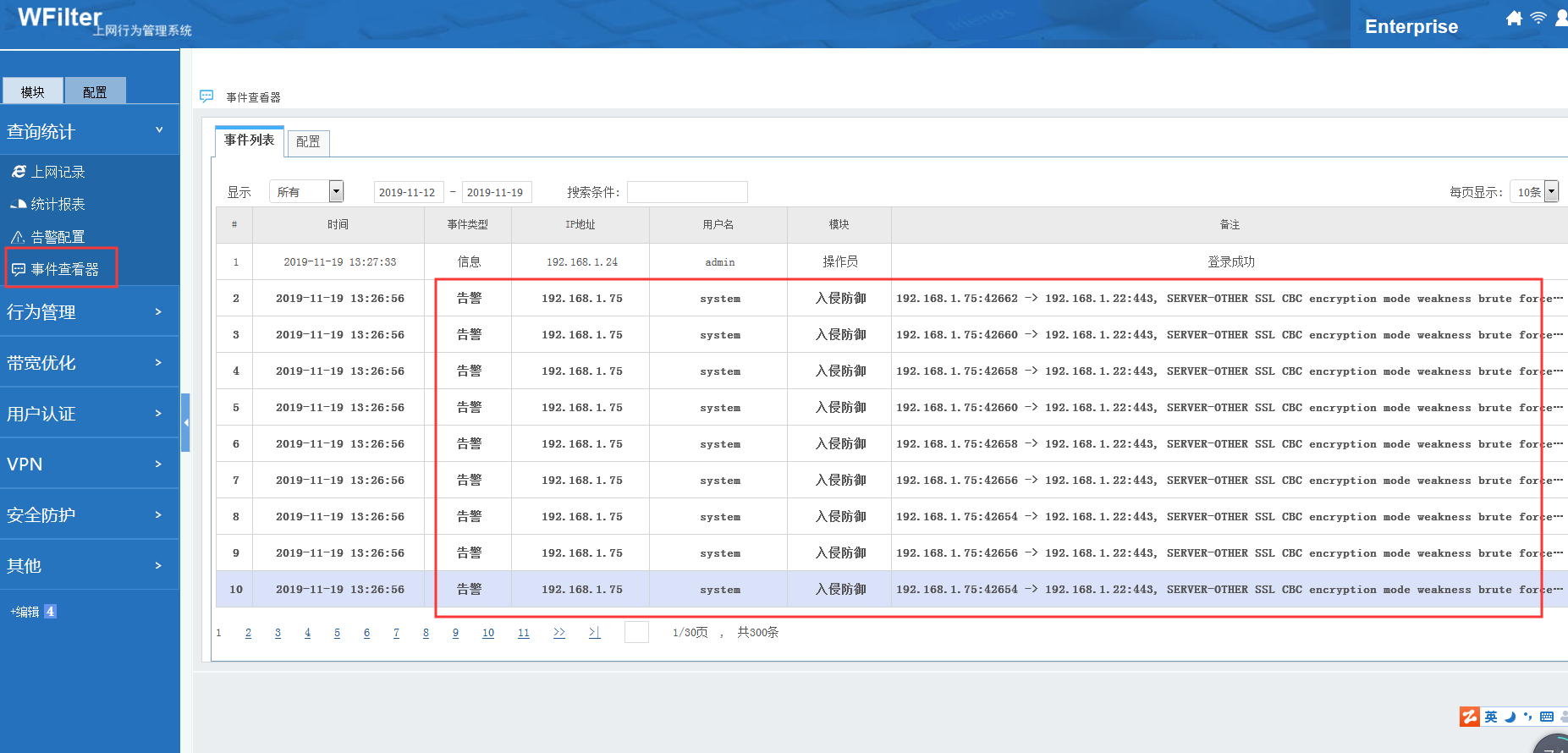

在入侵检测模块和事件查看器中,可以看到攻击事件。如果开启了告警事件转发,还可以把告警事件转发到管理员邮箱。

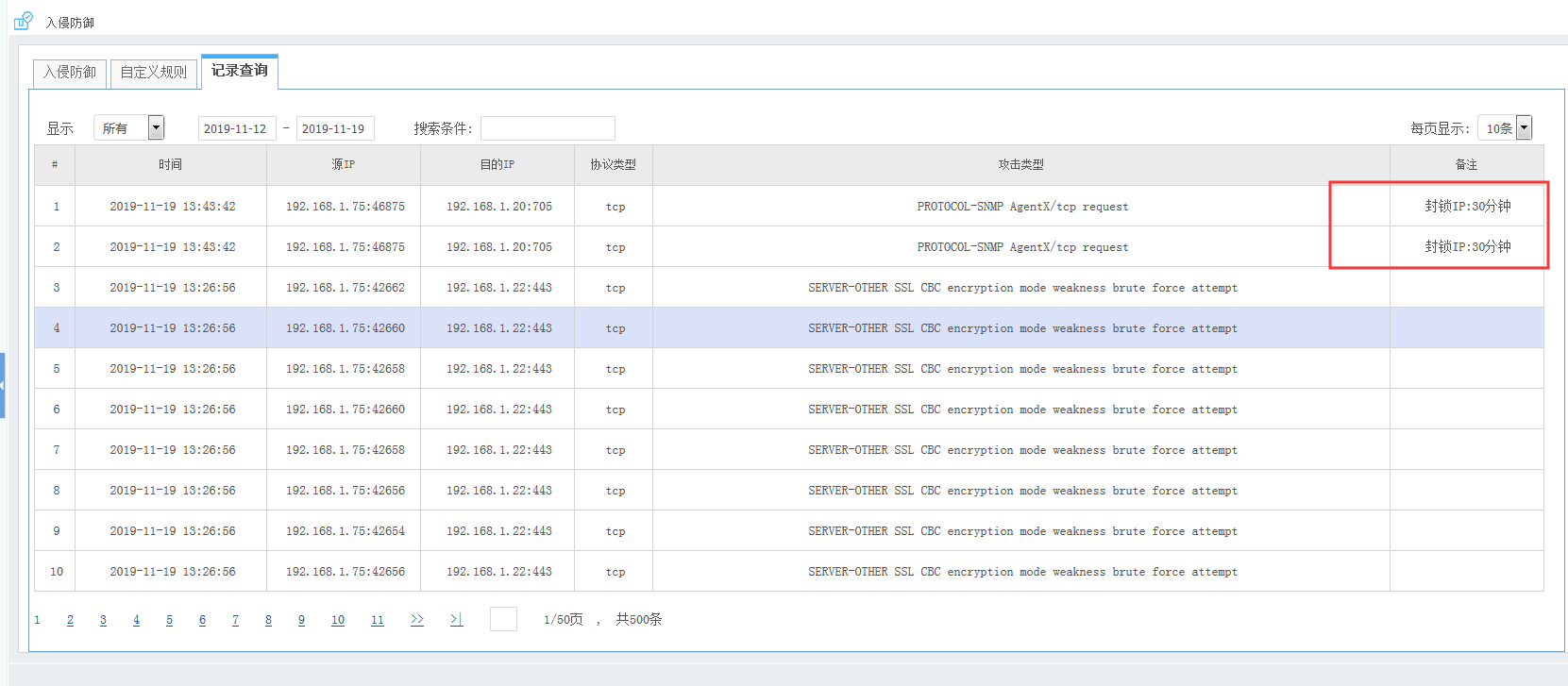

3. 记录内网攻击的日志并封锁IP

默认的配置下,入侵防御只记录内网攻击的事件,并不会禁止该内网IP;您可以根据该事件记录到终端上去查证核实后处理。如果您的服务器安全要求比较高,可以把“内网攻击”设置为“记录日志并封锁ip“。这样配置后,一旦检测到攻击,就会立刻封锁该IP。如图:

我们再用kali_linux来扫描一下。扫描前先ping服务器是通的。如图:

执行扫描后,服务器就ping不通了,而且扫描出来的信息少了很多(因为WFilter一检测到扫描就封锁了IP,导致后续的扫描不能继续下去)

在WFilter的”入侵检测“中,可以看到该IP被封锁的操作记录。

经过上述配置,就可以有效的对内网服务器进行实时保护,从而避免服务器被内外网恶意攻击。