上级部门通知局域网内存在僵尸木马要求网络进行整改,作为网管人员需要怎样去处置解决这个问题呢?首先,上级部门只能检测到局域网总出口的IP地址,并不能识别终端的IP地址。当网内的终端数量比较多时,每台电脑做病毒查杀的工作量太大了,网管人员会很头疼这个问题。

比较合理的方案是在局域网内部署一台入侵检测系统,通过对网络数据包进行分析检测,从而发现问题主机。在本文中,我将以“WSG上网行为管理”为例,来介绍如何进行内网的木马检测。

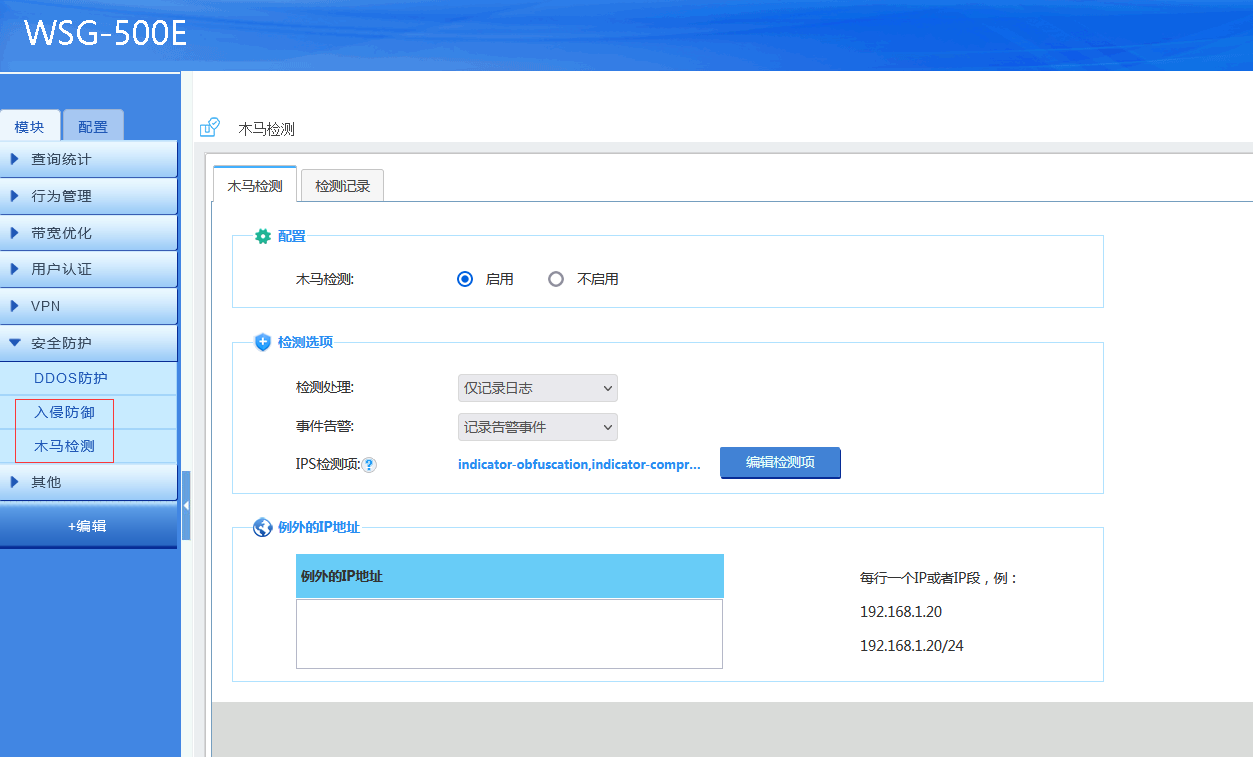

WSG上网行为管理中内置了“入侵防御”和“木马检测”这两个安全防护模块,这两个模块的检测原理都是入侵检测snort。如下图:

入侵防御模块主要用于检测对内网的攻击事件,一旦检测到外网攻击就可以阻止攻击来源IP以阻断后续的攻击。而木马检测模块主要用于检测局域网内的木马病毒特征,追踪查找到中了木马病毒的问题终端。木马检测模块,可以检测以下特征:

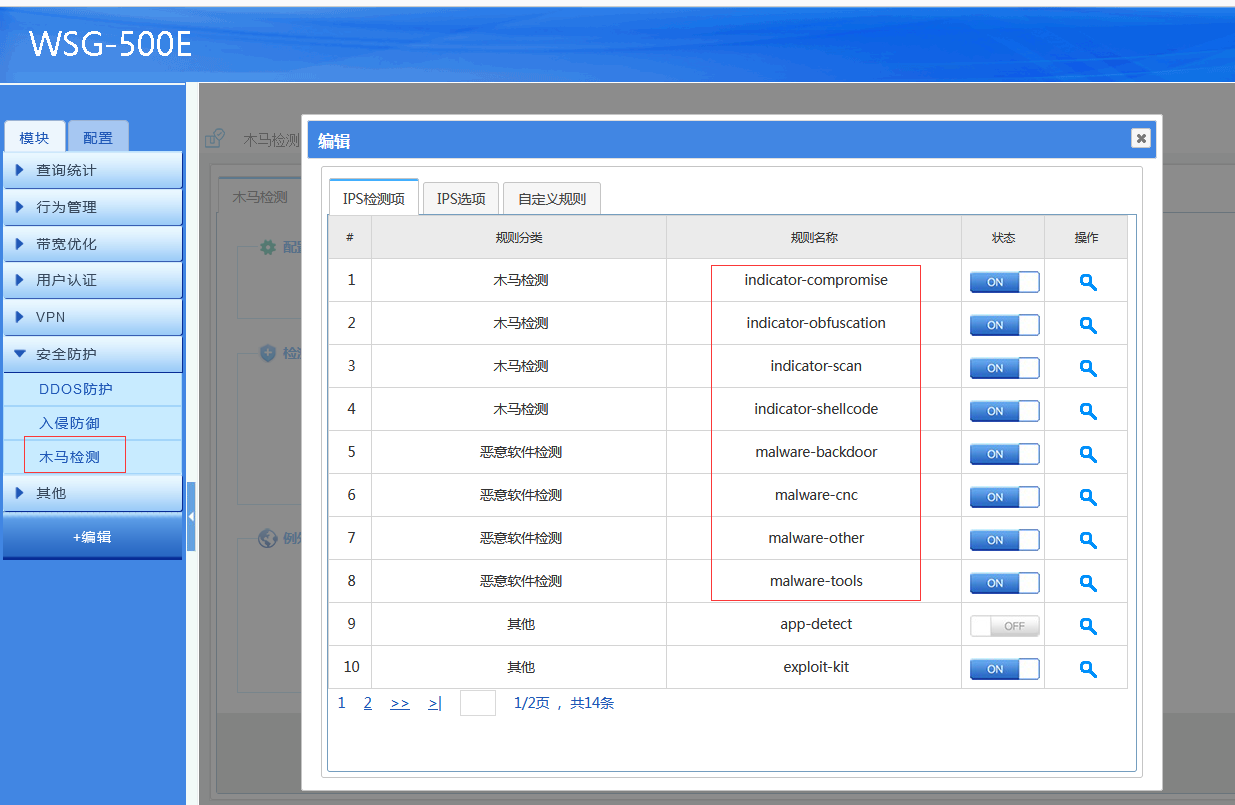

WSG上网行为管理的特征库是基于snort的,木马检测分为以下几个大类:

indicator-compromise: 检测内网被恶意软件感染的终端。

indicator-obfuscation: 恶意软件的模糊特征检测。

indicator-scan: 检测恶意软件的扫描行为。

indicator-shellcode:检测shellcode的执行特征。

malware-backdoor:检测后门端口的通讯特征。 如果某个恶意软件打开一个端口并等待其控制功能的传入命令,则会出现此类检测。

malware-cnc:此类别包含已识别的僵尸网络流量的已知恶意命令和控制活动。

malware-tool:此类别包含处理本质上可被视为恶意工具的规则。

木马检测模块还可以检测各种挖矿、后门、病毒等各种木马特征。如下图:

一旦检测到木马后,会在“木马检测”的“检测记录”中,记录检测的IP地址等信息,从而您可以根据IP地址去定位实际的电脑。然后对这台电脑进行查杀整改。