疫情期间,很多企事业单位都选择在家办公。员工在家通过虚拟局域网连接到企业内部的ERP、OA、财务等系统,既可以满足疫情防控的需要,又不影响工作。那么企业要进行远程办公应该如何搭建网络环境呢?本文中,我将结合WSG上网行为管理网关,来描述企业如何准备在家远程办公的网络环境。

1. 先上网络拓扑图

疫情期间,很多企事业单位都选择在家办公。员工在家通过虚拟局域网连接到企业内部的ERP、OA、财务等系统,既可以满足疫情防控的需要,又不影响工作。那么企业要进行远程办公应该如何搭建网络环境呢?本文中,我将结合WSG上网行为管理网关,来描述企业如何准备在家远程办公的网络环境。

PPTP虽然饱受安全性诟病,但是由于PPTP速度快、支持的系统多(windows、andriod默认都可以支持),仍然有很多人选择PPTP作为远程办公的拨入协议。有一点我们要注意的是,PPTP的安全性依赖用户名密码,而且通讯加密强度不够。如果对安全性要求高,建议采用SSL VPN(openvpn)等更安全的VPN通讯协议。

在本文中,我讲介绍PPTP远程办公拨入的具体步骤。

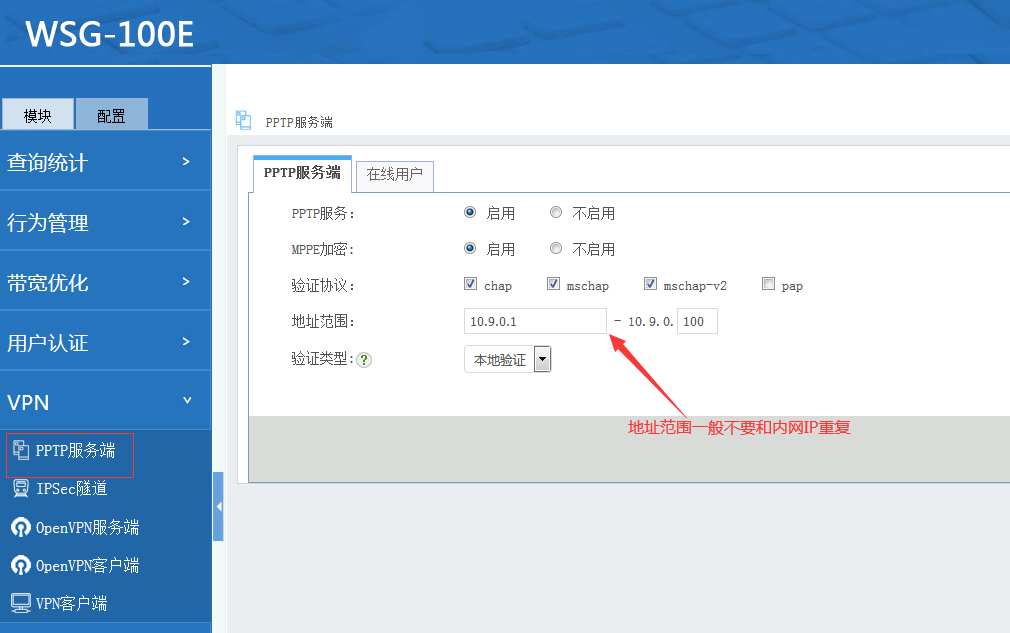

首先要在远程网络上开启PPTP服务,以WSG上网行为管理网关为例,具体配置如下图:

WSG上网行为管理(WFilter NGF)既可以做网关部署,也可以做网桥部署。在网桥部署模式下,WSG的IPSec VPN和OpenVPN一样是可用的,可以实现单臂模式的VPN组网。网络结构如下图:

本文将结合WSG介绍如何实现IPSec VPN的单臂部署。

现在大部分虚拟局域网的组建都通过IPSec的方式,其实用openvpn来组网也是很不错的方案。跟IPSec相比,openvpn的功能更加强大和灵活:

可以修改端口和通讯方式。

可以实现用户名认证和证书认证两种认证方式。

可以对客户端分配IP,从而实现更加细致的防火墙权限控制。

本文将简单介绍openvpn组网的一些简单步骤,如果您要用openvpn实现远程办公拨入,请参考:如何用OpenVPN实现远程办公?

IPSec VPN 技术在IP传输上通过加密隧道,在用公网传送内部专网的内容的同时,保证内部数据的安全性,从而实现企业总部与各分支机构组建虚拟局域网的需要。IPSec组网的具体步骤,请参考:一次典型的IPSec VPN组网方案。很多情况下,我们还需要控制对端的访问权限。在本文中,我将介绍WFilter NGF中的IPSec VPN访问权限。

IPSec隧道的配置中,”防火墙规则“有“自动”和“手动”两个选项:

在本文中,我将介绍如何在RouterOS和WSG上网行为管理网关之间使用openvpn组建site-to-site VPN。网络拓扑图如下:

本例中,我们把WSG作为openvpn的服务端,RouterOS作为openvpn的客户端。反过来的配置也基本类似。

在本文中,我将介绍如何在RouterOS和WSG上网行为管理网关之间创建IPSec隧道。网络拓扑图如下:

本例中,我们把WSG作为IPSec的服务端,RouterOS作为IPSec的客户端。反过来的配置也基本类似。

由于公网IP地址不够用,一些网络运营商只给拨号用户提供二级IP地址。换句话说,你的网关获取到的只是一个内网IP地址,在公网上是不可达的。这个事实,会给拨号上网的企业带来如下问题:

无法实现依赖端口映射的业务功能。

无法实现直接VPN组网。

在本文中,我将介绍一种通过云主机来进行中转的VPN组网方式。你只需要购买一台有固定IP地址的云主机,即可实现多地VPN组网。既节省了专线的费用,而且云主机还可以用来搭建Web服务或者其他服务。网络拓扑图如下:

企业为了满足出差人员,在家人员的办公需要,往往需要开通远程办公功能。使得员工可以通过互联网连接到公司内网进行工作。在WFilter NGF中,“OpenVPN服务端“和“PPTP服务端”这两个模块都可以满足远程办公的需要。相对而言,OpenVPN的配置复杂,但是安全性更高一些。

本例中,我将演示如何用WFilter NGF的OpenVPN服务端模块来实现远程办公。

分支结构和总部之间的数据通讯现在一般都通过VPN线路来实现,如果总部只有一条VPN线路,那么当总部线路故障时,就会导致分支机构数据无法上传,影响正常的办公需要。其解决办法,一般是通过多条VPN线路的方式,来实现VPN线路备份,一条线路不通时,会自动切换到另外一条线路,从而实现不间断的VPN连接。

本文将介绍用WFilter NGF中的Open VPN(SSL VPN)组建site-to-site VPN,并且实现高可用性的VPN线路备份。

支持远程拨入的VPN技术,使员工在出差、下班时可以连接到公司的局域网处理工作,给工作带来了很大的便利。所以现在很多公司都支持VPN远程拨入。本文将简单介绍VPN的几种组建方式,以及相关的安全问题。如果您需要创建site-to-site的VPN,请参考:Ipsec VPN

PPTP(Point to Point Tunneling Protocol),即点对点隧道协议。该协议是在PPP协议的基础上开发的一种新的增强型安全协议,支持多协议虚拟专用网(VPN),可以通过密码验证协议(PAP)、可扩展认证协议(EAP)等方法增强安全性。可以使远程用户通过拨入ISP、通过直接连接Internet或其他网络安全地访问企业网。

WFilter NGF的IPSec VPN模块,可以很方便的在企业总部和分支机构之间创建VPN局域网,利用现有的互联网出口,虚拟出一条“专线”,将组织的分支机构和总部连接起来,组成一个大的局域网。网络拓扑图如下:

IPSec隧道建立成功后,总部以及各分支的内网之间就可以直接互相访问。下面是具体的配置步骤:

虽然WSG网关(WFilter NGF)支持IPSec的site to site隧道,以及openVPN。仍然有些用户部署WSG网关后,并不想替换现有的VPN。这种情况下,需要把现有的VPN做单臂部署。本文将做一个简单介绍。

使用WFilter ROS的“VPN客户端”和“多线均衡”模块,可以实现自动切换VPN线路和宽带线路。利用此功能,无需在客户端进行任何配置,即可实现VPN上外网。并且支持如下功能:

基于本地IP自动切换

基于目的IP自动切换

基于目的域名自动切换